曝光俄罗斯 EFF 模仿者:Stealc 和 Pyramid C2 的内幕故事

曝光俄罗斯 EFF 模仿者:Stealc 和 Pyramid C2 的内幕故事

发布于 2025 年 3 月 4 日

目录

活动概览 技术细节 恶意软件分析 结论 基础设施观测和 IOC 网络观测和 IOC 主机观测和 IOC

开放目录通常不仅暴露文件,还提供了一个了解恶意活动如何运作的窗口。 在这个案例中,我们发现了一个威胁行为者冒充 Electronic Frontier Foundation (EFF),以在线游戏社区为目标。 暴露的目录包含诱饵文档以及用于此操作的恶意软件:Stealc 和 Pyramid C2。

进一步的分析通过共享 SSH 密钥将另外 11 台服务器与该活动联系起来,表明存在广泛的网络足迹。 在恶意 Python和 PowerShell 脚本中发现的代码注释表明,这是一位讲俄语的开发人员的工作。 观察到的策略和恶意软件与经济动机的网络犯罪活动相符。 Hunt 已经在几周前通过例行扫描识别出C2 服务器,但开放目录提供了恶意软件和此操作之间的链接。

这篇文章研究了诱饵文档和网络钓鱼尝试在活动中的作用,并探讨了代码分析如何揭示更多的基础设施。

活动概览

一个冒充 Electronic Frontier Foundation (EFF) 的威胁组织正在通过旨在增加可信度的诱饵文档来针对 Albion Online 玩家,同时恶意软件在后台执行。

Albion Online 是一款多人在线角色扮演游戏 (MMORPG),具有玩家驱动的经济体系。 虽然真钱交易违反了游戏的服务条款,并可能导致永久禁令,但存在第三方市场,游戏内资产可以在这些市场中兑换成金钱,这使得玩家帐户成为一个利润丰厚的目标。

游戏论坛上的玩家报告说,收到了其他成员的消息,将他们引向网络钓鱼网站,并以 EFF 的名义讨论与其帐户绑定的游戏内物品的安全性。

技术细节

开放目录

2 月 27 日,Hunt 的 AttackCapture™ 在 http[:]//83.217.208[.]90/documents 识别出一个开放目录。

AttackCapture™ 扫描和存档来自暴露服务器的文件,同时根据沙箱分析对恶意样本进行分类,以便在威胁搜寻期间快速参考。 这台特定的服务器包含对 PowerShell 使用情况和 Stealc 的检测,这立即引起了我们的注意。

![Screenshot of the directory contents hosted at 83.217.208[.]90 in Hunt](https://public-hunt-static-blog-assets.s3.us-east-1.amazonaws.com/3-2025/figure_1_screenshot_of_the_directory_contents_hosted_at_83_217_208_90_in_hunt_2x.webp)

图 1:83.217.208[.]90 在 Hunt 上托管的目录内容的屏幕截图。

该服务器托管了 PDF、ZIP 存档、PowerShell 脚本和带有双扩展名的文件名,这些都是恶意软件暂存的常见指标。 虽然本节简要概述了值得注意的文件,但下一节将进行详细分析。

基础设施和 SSH 密钥重叠

让我们首先看看托管恶意软件的 IP 地址。 单击主机部分中的“Hunt IP Search”会将我们带到概览页面,该页面会快速显示两个感兴趣的区域。

图 2:可疑 IP 的 Hunt 概览。

首先,“关联”选项卡显示了一个支点,揭示了其他基础设施。 此 IP 地址与 11 个其他 IP 地址共享 SSH 密钥(指纹 b48b0e3657560b80ce5e8309e422aa1655e4df2642d4a955b83945bac096b3f),所有这些 IP 地址都托管在 Partner Hosting LTD 网络上。

虽然没有发现将这些服务器与其他已知操作联系起来的重要指标,但在 2025 年 1 月初至 2 月中旬之间,所有服务器都保持活动状态,然后在 2 月 21 日左右停止活动。

更有趣的是,端口 80 的放大镜旁边的图标表明 Hunt 已经检测到此 IP 托管 Stealc C2。 我们目前跟踪 23 个唯一 与窃取者关联的命令与控制服务器,用户可以完全访问详细信息。

诱饵文档和网络钓鱼策略

在 /albion/files 文件夹中,有一个名为 'Albion.pdf.' 的文档。 打开该文件后,读者会看到一份看似来自 Electronic Frontier Foundation 的报告,标题为:

"Electronic Report on Investigation of Virtual Asset Theft in Albion Online."

截至本文发布时,Hunt 研究人员尚未能够验证该文档的真实性。

*EFF 是一家非营利组织,倡导数字隐私、言论自由和网络安全保护,同时挑战政府的监视和在线审查。

图 3:针对 Albion Online 游戏用户的可疑 PDF。

该文档有三页,告知读者 EFF 收到了来自在线游戏管理员的请求,以分析个人帐户上的交易。

在列出看似与潜在受害者的帐户相关的随机项目 ID 之后,该报告直接进入调查结果,告知读者检测到未经授权的登录尝试,并且被盗物品已转移到他们的帐户。

该报告总结了进一步保护用户帐户的建议步骤,并且只留下了 EFF 联系人网页的 URL 以供提问。

文档分析

使用 pdfinfo 从 PDF 中提取元数据,揭示了几个值得注意的细节:

- 创建日期:2025 年 2 月 18 日

- PDF 库:Skia/PDF m132

- 标题:

localhost:36223/webpageToPdf_67b3548070585_14546073906135025492.html - 创建者:

Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) HeadlessChrome/132.0.0.0 Safari/537.36

以上表明 PDF 是以编程方式生成的,而不是手动创建的。 标题字段表明它是从托管在 localhost 上的 HTML 页面转换而来的,这增强了我们认为这是一个自动化过程,可以大规模生成用于网络钓鱼活动的诱饵。

图 4:在 Albion.pdf 上运行 pdfinfo 的结果。

我们不会详细讨论服务器上的另一个 PDF“1710407310845”,因为我们找不到其在野外使用的证据。 该文档似乎以 DCMA 删除通知为目标针对印度个人。

值得注意的是,该文档包含以下详细信息,这些详细信息与 Albion.pdf 不同:

- 标题:New Applications_April 2023.xlsx

- 作者:shitesh

- 创建者:Acrobat PDFMaker 22 для Word(“для”在英语中翻译为“for”)

针对论坛用户的网络钓鱼尝试

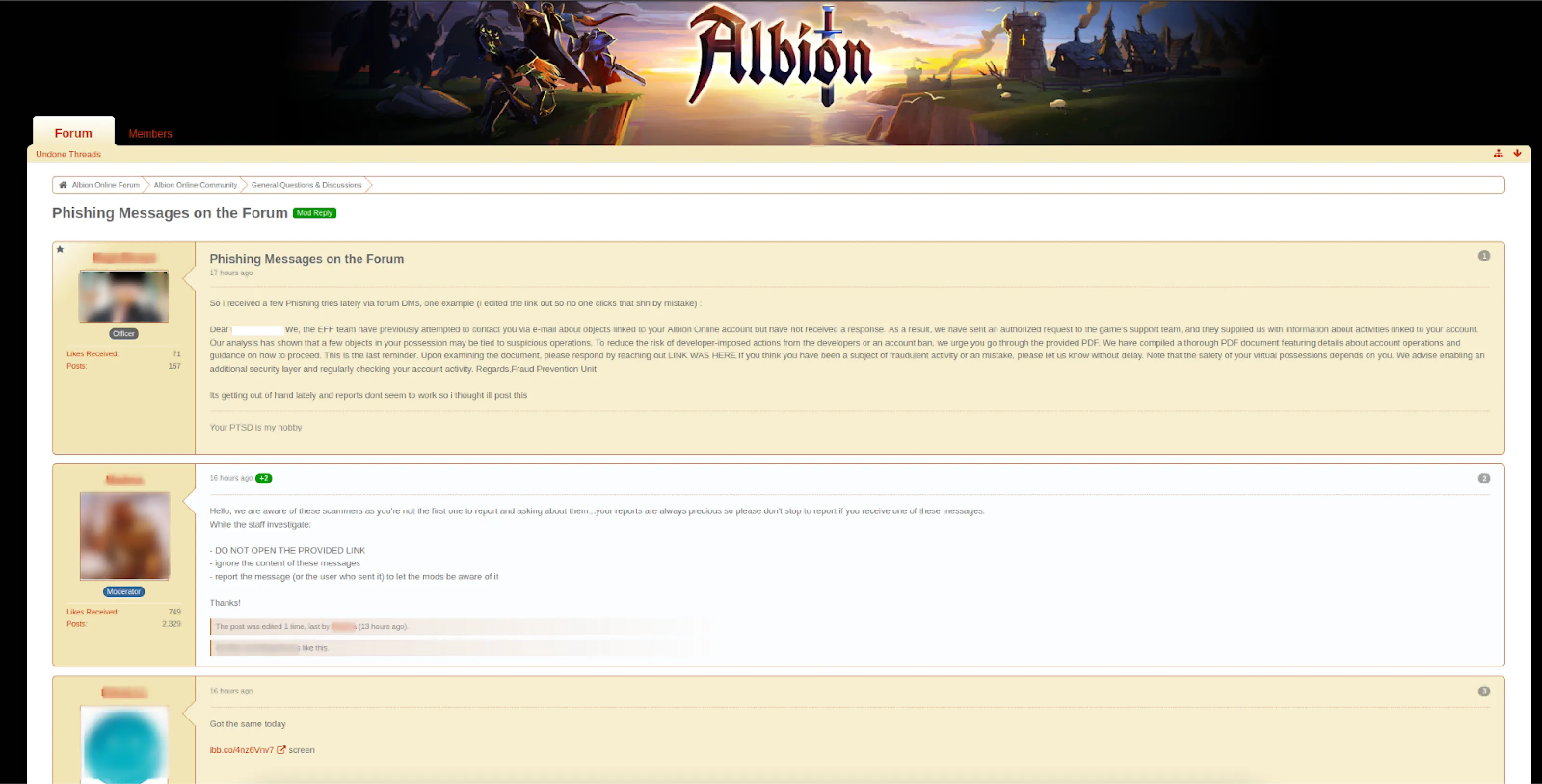

2 月 28 日,Albion Online 论坛(forum[.]albiononline[.]com)上的一位用户创建了一个主题,详细介绍了他们收到的网络钓鱼消息。 这些消息冒充 EFF,试图以调查为幌子引诱玩家参与。 值得注意的是,用户在帖子末尾表达了对这些消息数量不断增加的沮丧,这表明该活动正在广泛传播。

图 5:描述针对用户的网络钓鱼尝试的论坛帖子截图。

主持人承认了这些尝试,并在讨论继续进行时提供了常规的安全建议。 另一位用户报告收到了相同的消息,并附上了一张显示发件人和内容的屏幕截图。

该图像揭示了另一个由攻击者控制的基础设施,该基础设施托管了一个 PDF,位于:act-7wbq8j3peso0qc1.pages[.]dev/819768.pdf

图 6:用户提供的他们收到的网络钓鱼消息的屏幕截图。

我们无法检索该文档,因为对该页面的请求导致页面永久加载。 这些消息的发件人“reraveca1977”在同一天(2 月 28 日)创建了他们的论坛帐户,然后可能删除了他们的活动。 截至本文撰写时,该帐户没有进一步的帖子/活动。

论坛讨论证实,网络钓鱼消息正在积极传播,这与开放目录中的发现相符,并导致了托管诱饵文档的其他攻击者控制的基础设施。

恶意软件分析

查看 /albion 目录显示了一个 Windows 快捷方式 (LNK) 文件,旨在执行 PowerShell 脚本,从而促进恶意软件的交付。 该目录包含:

- Report-Albion-Online.lnk

- /files/Python.zip

- /files/Albion.pdf

图 7:/albion 目录中包含的文件的屏幕截图。

LNK 文件使用执行策略绕过执行 PowerShell,运行 albion.ps1- 位于同一服务器上 /documents/pwsh/ 中的脚本。 执行后,代码从图 7 所示的目录中检索 Albion.pdf 和 Python.zip。

PowerShell 代码包含多个俄语注释,进一步支持了早期的指标,表明讲俄语的开发人员参与了此操作。 该脚本执行以下操作:

- 打开 Albion.pdf 以分散用户的注意力,同时恶意软件在后台执行。

- 提取 Python.zip 并休眠 30 秒。

- 搜索

pythonw.lnk,即辅助快捷方式文件。 - 如果找到,它将执行 pythonw.lnk 并将其移动到 Windows 启动文件夹,以确保在重新启动时保持持久性。

- 将 zip 存档中的

albion.exe和12.py放入 TEMP 文件夹。albion.exe是一个重命名的合法 Python 3.10.8 可执行文件,可能用于执行随附的脚本。12.py将在下面讨论。

在文本编辑器中查看 12.py 的内容,我们发现开发人员注释(用俄语)了大约 130 多行代码的每一行。

该脚本包括日志记录、错误检查,更重要的是,定义了两个字符串 encoded_script_1 和 encoded_script_2,它们使用 zlib 压缩和 base64 编码进行混淆。 解码后,这两个脚本都在后台执行,而主程序休眠 30 分钟,然后在结束时终止这两个进程。

图 8:12.py 的代码片段。

在 CyberChef 中解码字符串会显示 Pyramid C2 的配置文件,这是一个我们之前撰写过的开源框架,其中包括有关在野外搜寻这些服务器的技巧。

提取的 C2 基础设施

encoded_script_1 包含 C2:104.245.240[.]19:443

图 9:encoded_script_1 的 CyberChef 解码结果。

encoded_script_2 的 C2:212.87.222[.]84:443

图 10:encoded_script_2 的 CyberChef 解码结果。

在 Hunt 中检查这些 IP 后,我们惊讶地发现我们的扫描仪大约两周前检测到第二个 C2 作为 Pyramid C2 基础设施。

![IP overview of 212.87.222[.]8, showing it as a Pyramid C2 in Hunt](https://public-hunt-static-blog-assets.s3.us-east-1.amazonaws.com/3-2025/figure_11_ip_overview_of_212_87_222_8_showing_it_as_a_pyramid_c2_in_hunt_2x.webp)

图 11:212.87.222[.]8 的 IP 概览,显示它在 Hunt 中是 Pyramid C2。

Pyramid C2 行为

Pyramid C2 旨在以加密方式交付文件,这项技术可能允许它绕过端点检测和响应 (EDR) 解决方案。 先前的研究确定了它使用基本身份验证和独特的 JSON 响应格式,这种情况再次出现在此案例中。 查看来自恶意软件沙箱分析的网络通信显示了一个对 http[:]//104.245.240[.]19:443/login/3keXipGb5Rr+gpGO9CjsSfdz+of5 的 HTTP GET 请求

该响应与先前观察到的 Pyramid C2 研究一致,从而加强了其在此活动中的作用。

图 12:来自 Pyramid C2 服务器的 JSON 响应。

Steal 通信

在 Pyramid C2 签入之后,恶意软件会向 http[:]//104.245.240[.]18/d7f85cd3e24a4757.php 发起多个 POST 请求。

这些通过端口 80 发出的请求与 Stealc 窃取者的标准签入过程一致。 恶意软件继续与 Firefox 和 Chrome 浏览器交互,提取存储的凭据,然后将其发送回 C2 服务器。

图 13:Triage 发现的 C2 通信的代码片段。

剩余的 PowerShell 脚本 osnova.ps1 的功能与先前分析的代码相同,遗憾的是,它没有引入任何新的策略。

结论

最近针对 Albion Online 游戏社区的活动强调了网络对手不断变化的策略。 通过冒充像 Electronic Frontier Foundation (EFF) 这样信誉良好的组织,攻击者传播网络钓鱼消息,将用户定向到托管诱饵文档和恶意软件的恶意基础设施。

这种策略不仅利用了用户对知名实体的信任,还利用了游戏环境的身临其境的特性来增加成功入侵的可能性。

我们的调查显示,威胁行为者错误地或故意地将目录暴露出来,恶意负载在其中存储和分发,如果没有主动监控,这种失误很容易被忽视。 通过分析这些开放目录,我们确定了 Stealc 窃取器和 Pyramid C2 等工具的部署,突显了对手的复杂性和足智多谋。

缓解策略

为了防止此类网络钓鱼活动,建议用户:

- 对主动提供的通信保持谨慎:小心处理意外的消息,尤其是那些请求个人信息或敦促立即采取行动的消息。

- 验证来源的真实性:通过官方渠道联系声称来自信誉良好的组织的电子邮件或消息,以交叉检查其合法性。

- 使用安全工具进行链接和附件分析:在与链接交互或下载附件之前,使用沙箱服务(如 URLScan 或 VirusTotal)来评估潜在威胁。*确保您没有先上传敏感信息。

基础设施观测和 IOC

SSH 指纹:b48b0e3657560b80ce5e8309e422aa1655e4df2642d4a955b83945bac096b3fb

网络观测和 IOC

IP 地址| ASN| 备注 ---|---|--- 83.217.208[.]90| Partner Hosting LTD| Opendir/Stealc C2 -- 端口 80 104.245.240[.]19| Railnet LLC| Pyramid C2 212.87.222[.]84| GLOBAL CONNECTIVITY SOLUTIONS LLP| Pyramid C2 -- 端口 443 185.102.115[.]18| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]16| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]20| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]22| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 83.217.208[.]108| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 域名:immediate-zenar[.]net 185.102.115[.]17| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]11| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]14| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]19| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]21| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 185.102.115[.]15| Partner Hosting LTD| 与 83.217.208[.]90 共享 SSH 密钥 N/A| CloudFlare, Inc.| act-7wbq8j3peso0qc1.pages[.]dev

主机观测和 IOC

文件名| SHA-256 ---|--- albion.ps1| a524d1acb0692fc90e20548d4bea29b4996c4113420942e43addd8c5609e29a4 osnova.ps1| 4dcca5d3269eb44f3cf7af62c0da3b6acab67eb758c9fb2f5cc5b1d13a7286f7 Report-Albion-Online.lnk| cf8065df8674c2a09b3cb94f308c48f04a8664b066dd5107b117e99062f5621e terms-of-service.pdf.lnk| cf8065df8674c2a09b3cb94f308c48f04a8664b066dd5107b117e99062f5621e 1710407310845.pdf| a7e617783d7f1b0079c605126fba074ee7ee431077cd97d391e41f364a0afe1b Albion.pdf| b7612517337a7a3678e7f138dab36cd8a42e843f0536c0ccb74a2b0aa2224505 Python.zip (/albion/files/)| f60c212190a69149480586c9c9e340605dfa4b16a571f34b2ce31db4d0f7659a 12.py| aa89169a746709de1fd18510fc6e8850a863ebcc419ba0ca21fa479e59730c6e albion.exe| 56f1a4d528fdee439b5b747c00d0b4a61b2c0bd8783e0abdb87c6d969a8f1e91 Python.zip (/files/zip/)| 3d3559a29f94bb349b928518dcf0c3757813e32195d16880e94169ca9affdede

相关文章:

Tracking Pyramid C2: Identifying Post-Exploitation Servers in Hunt

了解 Pyramid 这种开源工具如何实现后渗透。 了解使用 HTTP 标头的检测方法以及 Hunt 的最新发现。

Rekoobe Backdoor Discovered in Open Directory, Possibly Targeting TradingView Users

了解 Rekoobe 恶意软件样本的开放目录如何导致类似于交易平台的不同域,从而给交易者和投资者带来风险。

Inside a Cybercriminal’s Server: DDoS Tools, Spyware APKs, and Phishing Templates

探索我们对网络犯罪分子服务器的深入分析,揭示 DDoS 工具、SpyNote 间谍软件、网络钓鱼网站和勒索软件策略。