Oracle 试图对客户隐瞒严重的网络安全事件

[中文正文内容]

作为云 SaaS (Software-as-a-service) 解决方案的提供商,需要承担一定的网络安全责任,包括保持透明和开放。在 Oracle 这里,考验的时刻已经到来,因为他们在为客户管理的一项服务中发生了一起严重的网络安全事件。

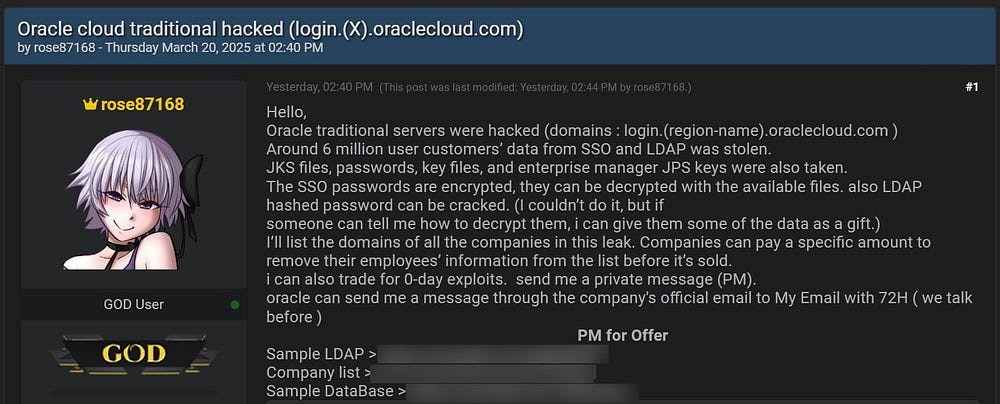

早在 3 月 21 日,Bleeping Computer 报道了一名名为 rose87168 的威胁行为者声称已经攻破了 *.oraclecloud.com 内部的一些 Oracle 服务。

Oracle 告诉 Bleeping Computer 和客户:“没有发生对 Oracle Cloud 的入侵。已发布的凭据不适用于 Oracle Cloud。没有 Oracle Cloud 客户遭受入侵或丢失任何数据”。

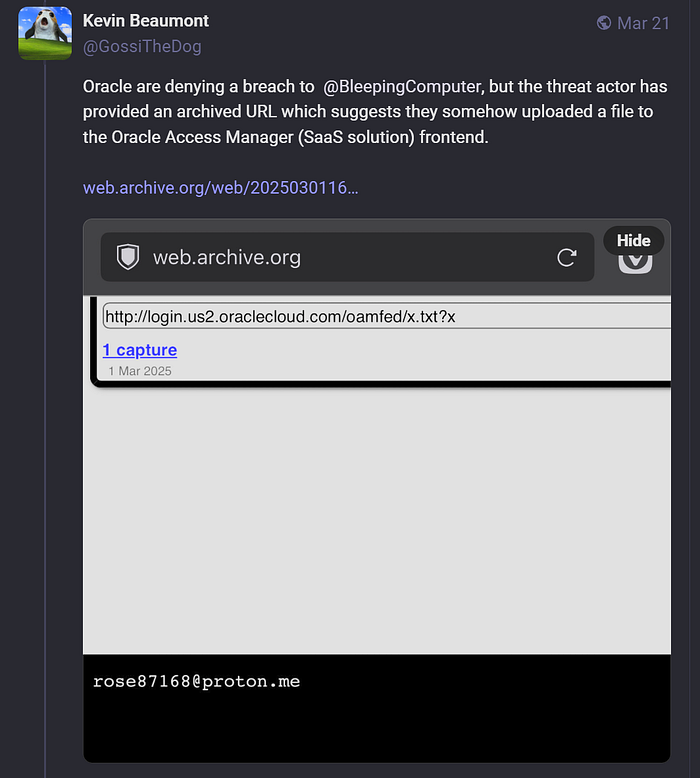

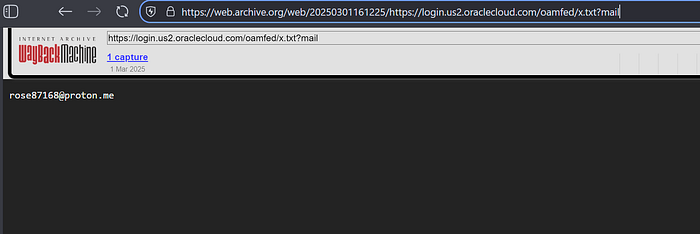

然后,该威胁行为者发布了一个 archive.org URL 并将其提供给 Bleeping Computer,强烈暗示他们拥有对 login.us2.oraclecloud.com 的写入权限,该服务使用 Oracle Access Manager。此服务器完全由 Oracle 管理:

https://cyberplace.social/@GossiTheDog/114202395143978043

https://cyberplace.social/@GossiTheDog/114202395143978043

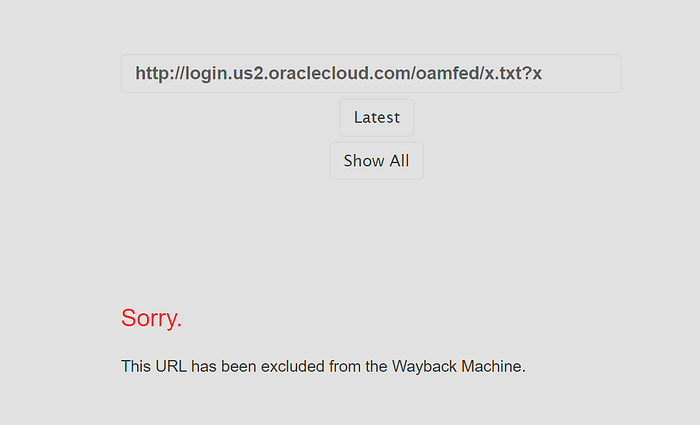

此后,Oracle 要求 Archive.org 撤下证据:

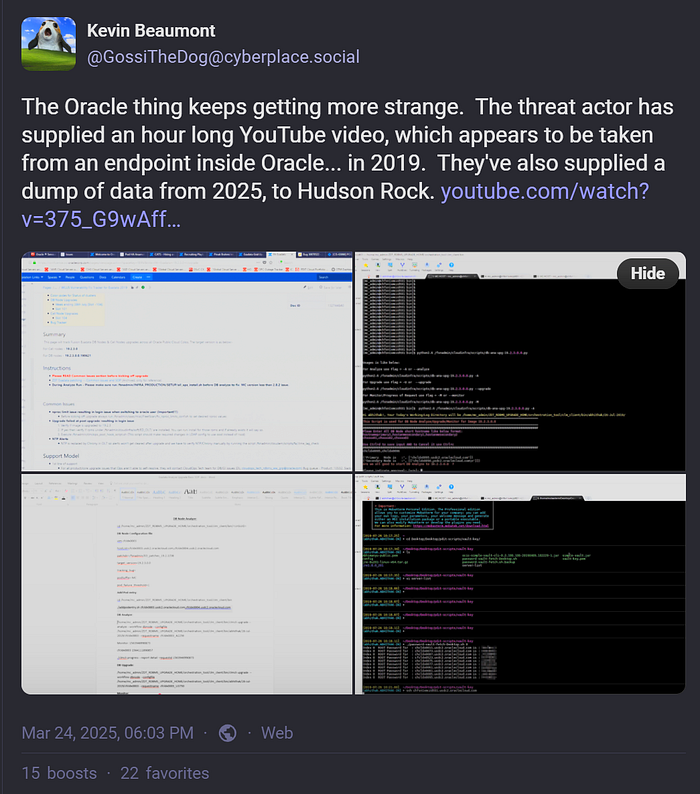

然后,该威胁行为者提供了长达数小时的 Oracle 内部会议录音,其中包含 Oracle 员工讲话两小时的内容:

会议视频可在此处观看,文字稿可在此处查看:

https://github.com/j-klawson/oracle_breach_2025/blob/main/youtube_video_transcript.txt

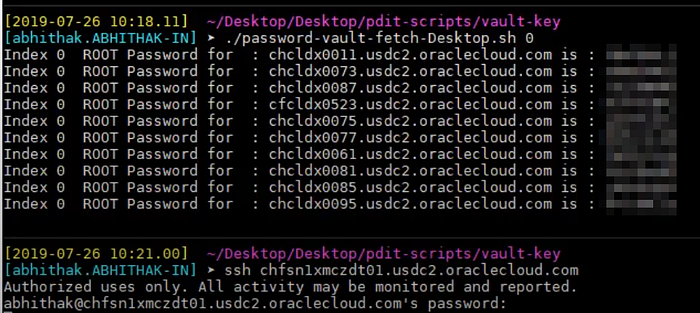

这两个小时的视频包括访问 Oracle 内部密码库和面向客户的系统等内容:

我已屏蔽了 Oracle 系统的 root 密码

随后,Hudson Rock 和 Bleeping Computer 均与 Oracle 客户确认,他们的数据(包括员工电子邮件地址)包含在该威胁行为者发布的数据中:

Oracle customers confirm data stolen in alleged cloud breach is validDespite Oracle denying a breach of its Oracle Cloud federated SSO login servers and the theft of account data for 6…www.bleepingcomputer.com

威胁行为者 rose87168 仍然活跃在线并发布数据,并威胁要发布更多数据:

他们还将数据发布给了网络安全威胁情报提供商。

在提供给记者用于验证的数据中,我现在 100% 确信 Oracle 发生了网络安全事件,涉及处理客户数据的系统。

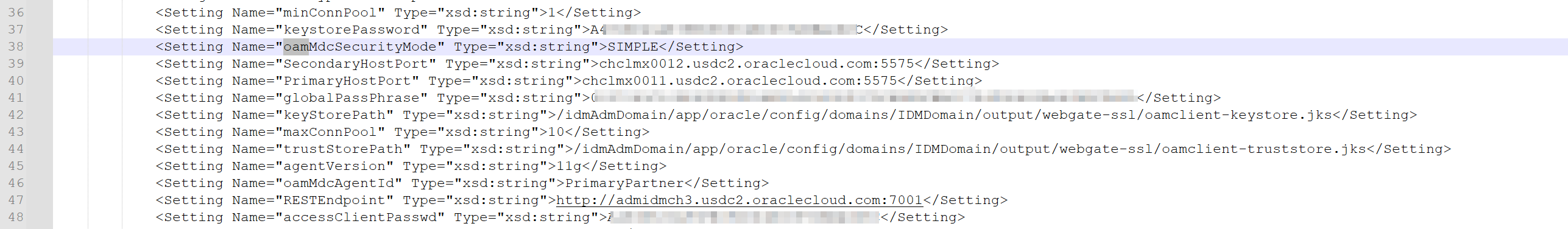

例如,该威胁行为者已公开提供了完整的 Oracle 配置文件,而且是最新的。举个例子,他们提供了 Oracle webserver 配置文件:

所有受影响的系统均由 Oracle 直接管理。提供给记者的一些数据也是最新的。这是一起影响客户的严重网络安全事件,发生在由 Oracle 管理的平台上。

Oracle 试图用文字游戏来描述有关 Oracle Cloud 的声明,并使用非常具体的词语来避免承担责任。这是不可接受的。 Oracle 需要清晰、公开和公开地沟通发生了什么、它如何影响客户以及他们正在采取哪些措施。这是一个关于信任和责任的问题。站出来,Oracle,否则客户应该开始离开了。

更新 1——Oracle 将旧的 Oracle Cloud 服务重新命名为 Oracle Classic。Oracle Classic 发生了安全事件。

Oracle 通过使用此范围来否认它发生在“Oracle Cloud”上——但它仍然是 Oracle 管理的 Oracle 云服务。这是文字游戏的一部分。

更新 2——尽管 Oracle 使用了 archive.org 排除流程来删除写入其中一个 Oraclecloud.com webserver 的证据,但他们忘记删除第二个 URL(单击图片以获取超链接)。

The threat actor’s email address

The threat actor’s email address

如果您愿意,可以在 Mastodon 上关注我以获取最新更新:https://cyberplace.social/invite/hHiX8ntL 或 @gossithedog@cyberplace.social